Um Geräte im Netzwerk mit Strom zu versorgen, wurde die Technologie PoE entwickelt. PoE steht für Power over Ethernet. Der Vorteil dabei: PoE-Geräte können (idealerweise) alle mit dem gleichen Standard bedient werden, sodass ein Netzteilwildwuchs ausbleibt bzw. ausbleiben sollte. Dafür wurden unterschiedliche Quasi-Standards und festgelegte Industriestandards definiert, die ich in diesem Post einmal umreißen möchte.

Grundsätzlich gibt es zwei Möglichkeiten, ein PoE-Endgerät mit Strom zu versorgen:

- Über einen PoE-fähigen Switch

- Über einen (oft beiliegenden) PoE-Injektor

Funktionsprinzip eines PoE-Injektors

Bei Variante 1 ist Voraussetzung, dass der Switch pro Port eine bestimmte Leistung in Watt bereitstellen kann. Zudem sollte das Datenblatt des Switches die Industriestandards IEEE 802.3af und 802.3at unterstützen, um eine hohe Kompatibilität zu bieten. Es ist dennoch zu prüfen, um das Endgerät ebenfalls mit diesen Spezifikationen aufwarten kann.

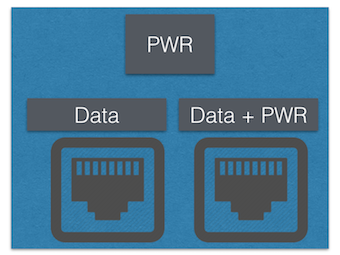

Bei Variante 2 kommt es drauf an, ob ein PoE-Injektor mitgeliefert wurde. Wenn nicht, sind hier die genauen technischen Voraussetzungen zu prüfen. Ein PoE-Injektor ist ein kleines Gerät, das über einen Netzstromanschluss (meist eine Buchse für einen Kaltgerätestecker) und zwei RJ-45-Ports verfügt. Der erste Port wird zum Einspeisen des Datensignals auf Seite des Switches verwendet, der andere liefert das eingespeiste Datensignal und die über den Netzstrom eingespeiste Spannung an das Endgerät.

Phasen in der PoE-Kommunikation

Um einen reibungslosen PoE-Betrieb gewährleisten zu können, ist die Kommunikation zwischen Endgerät und Switch ebenfalls standardisiert worden. In der ersten Phase findet die Detektion statt. Hier wird festgestellt, ob das Endgerät einen definierten Widerstand aufweist. In dieser Phase laufen noch nicht mehr als 10,1 Volt über die Netzwerkleitung. In der Folgestufe wird die Leistungsklasse ermittelt, welcher Standard genutzt wird, indem der Widerstand genau gemessen wird. Es folgt der Startup mit bis zu 42 Volt, bei dem erstmalig die Stromversorgung aktiviert wird. Im normalen Versorgungsmodus wird das Gerät permanent mit Strom versorgt. Die Spannung liegt in der letzten Phase zwischen 36 Volt und 57 Volt.

Quasi-Standards

Leider gibt und gab es viele Hersteller, die sich teils bis heute nicht an IEEE-Standards halten. Da sind beispielsweise Kamerahersteller oder die Hersteller einzelner Access Points zu nennen, die sich über jedweden Standard hinwegsetzen und ihr eigenes Ding durchziehen. Warum? Meist, um Kosten in der Zertifizierung und Entwicklung des Produktes zu sparen. Schade eigentlich. Es würde vieles leichter machen, wenn Standards eingehalten werden. Somit kursieren unterschiedliche “Standards” vereinzelter Hersteller, die nicht das PoE-Siegel tragen, aber angeben, dass sie über Ethernet-Kabel mit Strom versorgt werden können. Der Haken daran? Oft variiert die Spannung sehr stark, sodass nicht ausgeschlossen werden kann, dass man das Endgerät grillt, wenn man es an einen echten PoE-Port anschließt.

Passives PoE

Und da ist einer, dieser “Quasi-Standards”. Vom Hersteller Ubiquiti allerdings in alle Produkte integriert, bietet dieser Standard Kompatibilität innerhalb des UniFi-Portfolios. Andere Hersteller von Switchen z.B. orientieren sich allerdings nicht an dem Gusto von einem anderen Hersteller, sondern an IEEE-Standards. Schließt man also Geräte, die nur passives PoE unterstützen an ein einen PoE- oder PoE+-Switch eines anderen Herstellers, sollte man prüfen, ob der mitgelieferte PoE-Injektor eventuell die bessere Stromquelle für den Access Point ist. Anders als bei PoE/PoE+ wird hier auf Basis von 24V Energie verteilt.

IEEE 802.3af

Der erste Standard, der verabschiedet wurde. Die Speisung mit Stromsignalen ist hier möglich, sobald mind. CAT-3-Kabel Verwendung finden. Dabei wird zwischen 44V und 54V, zumeist 48V Spannung gearbeitet. Die Leistung wurde hier in vier Klassen unterteilt, wobei über einen RJ-45-Port laut Spezifikation nicht mehr als 15,4 W übertragen werden dürfen. Die Aufteilung der Leistungsklassen findest Du weiter unten.

IEEE 802.3at

Der zweite, heute aktuelle Standard. Die Speisung mit Stromsignalen ist hier möglich, sobald mind. CAT-5-Kabel Verwendung finden. Dabei wird zwischen 44V und 54V, zumeist 48V Spannung gearbeitet. Die Leistung wurde hier in fünf Klassen unterteilt, wobei über einen RJ-45-Port laut Spezifikation nicht mehr als 25,5 W übertragen werden dürfen. Die Aufteilung der Leistungsklassen findest Du weiter unten.

Leistungsklassen nach IEEE

In der folgenden Tabelle sind die Leistungsklassen aufgeführt, in die PoE und PoE+ aufgeteilt worden sind. Die Tabelle stammt vom aktuellen Wikipedia-Eintrag. Die meisten der aktuellen PoE-Endgeräte liegen durch die notwendige Leistungsaufnahme des Gerätes in Klasse 3 oder 4. Geräte, die einen Stromverbrauch wie er in Klasse 4 aufgeführt ist, aufweisen, müssen vollständig 802.3at-compliant sein.

| Klasse |

Verfügbare Leistung am versorgten Gerät |

Klassifizierungssignatur |

| 0 |

0,44–12,96 W |

0 bis 4 mA |

| 1 |

0,44–3,84 W |

9 bis 12 mA |

| 2 |

3,84–6,49 W |

17 bis 20 mA |

| 3 |

6,49–12,95 W |

26 bis 30 mA |

| 4 |

12,95-25,50 W (nur 802.3at/Typ 2) |

36 bis 44 mA |