Spätestens seit dem Enthüllungsskandal um Edward Snowden und die NSA-Affäre ist der Datenschutz wieder sehr stark in den Fokus der Medien gerückt. Man möchte meinen, dass in diesem Zuge die Bevölkerung aufgeklärt wird. Welche Färbung die Aufklärung allerdings trägt, ist noch relativ unklar, da seit den ersten Enthüllungen sich und der Welt nicht nur die NSA offenbart hat, ein Spiel mit gezinkten Karten zu spielen, sondern ebenfalls die deutschen Geheimdienste und das britische GCHQ. An sich eine gute Sache, die Aufklärung zu Internetsicherheit, Verschlüsselung und dem richtigen Umgang mit diesem Medium – wäre da nicht die Geheimniskrämerei der geheimen Geheimdienste. Sei es ein deutscher, britischer oder ein amerikanischer Geheimdienst – die Absichten, die Geheimdienste haben, unterscheiden sich nur gering. Das Entkapseln von Datenpaketen, Belauschen der Bürgerschaft und das Abwehren von vermeintlichen Attentaten, Angriffen oder Terroranschlägen sind nur wenige der Kernkompetenzen solcher Gruppierungen. Die wenigsten User verschlüsseln ihre e-Mail-Kommunikation, was es um so leichter macht, die Daten während der Übertragung auf dem Weg vom Mailclient zum Server abzufangen – oder die Rückantwort des Servers. Was vielen unbekannt ist: Auch wenn die Verbindung sicher aufgebaut wird und der Webbrowser ein gültiges Zertifikat zeigt, muss die Verbindung nicht unantastbar sein – noch weniger die Datensätze, die auf dem Server abgelegt werden.

Ein Übertragungsstandard, wie SSL und TLS, sowie Verschlüsselungsalgorithmen, wie AES, Blowfish und Co. deuten zwar auf eine sichere Verbindung (Punkt-zu-Punkt) hin, sagen allerdings nichts aus über die weitere Speicherung und den Vermittlungsweg innerhalb des Servernetzwerks beim jeweiligen Mail-Provider. Prinzipiell sagt das Zertifikat in der Browserleiste, das beispielsweise bei https-Websites angezeigt wird, nichts anderes aus, als dass der Verbindungsaufbau über eine öffentliche Zertifizierungsstelle abgesegnet wurde. Lustig finde ich in diesem Zusammenhang, dass diese Zertifizierungsstellen vermeintlich “vertrauenswürdige Zertifizierungsstelle” in einigen Windows-Beschreibungstexten genannt werden. Nun wurde es vor einigen Tagen öffentlich: Die NSA braucht viele Verbindungen nicht einmal zu knacken – denn die “vertrauenswürdigen Zertifizierungsstellen” sind laut neuster Medienberichte direkte Informanten der NSA. Glaubt man also, dass die Verbindung, die man “sicher” aufgebaut hat, wirklich sicher ist, geht man leider einem Trugschluss auf den Leim. “Sicherheit” bzw. “Security” ist im Internet ein Schlagwort geworden, das mittlerweile viele Bedeutungen erhalten hat: Sei es der Schutz vor böswilligen Jugendlichen, die sich einen Spaß draus machen, in Sekundenschnelle tausende von Mails oder Dateien zu löschen, der Schutz vor Phishing und Internetbetrug, einem Lauschangriff durch Big Brother oder einfach die Wahrung der Integrität der Datensätze.

Immer brisanter werden die Meldungen, die in einigen Kreisen bereits jahrelang bekannt sind, aber für gut und richtig befunden wurden. Nun ist der Aufschrei groß – zurecht! Denn von Datenschutz im Internet kann da wohl kaum noch die Rede sein. Wer weiß, wer mir grade auf der anderen Seite des großen Teichs auf die Finger schaut, während ich diesen Blogpost abtippe.

Die Speicherung von verschlüsselten Mails ist laut Artikel der Zeit online vom 21. Juni 2013 der NSA erlaubt, bis diese die technischen Möglichkeiten hat, die enthaltenen verschlüsselten Datensätze zu lesen. Besonders interessant finde ich den Abschnitt, in dem von der sogenannten Catch-22-Situation berichtet wird. Um seine Daten vor Angreifern, Hacks, Crackern, Phishingversuchen und Veränderung durch Außenstehende zu schützen, verschlüsselt man seine Daten – möglichst nach dem aktuellsten, höchsten Standard – denn sobald ein neuer Algorithmus, um zu verschlüsseln entwickelt wird, wird auch ein passender zum Entschlüsseln entwickelt – und leider oft auch entsprechend Backdoors im Code eingepflegt, falls man sich als Entwickler spontan Informationen einholen muss, die ein normaler User nicht ohne Protest herausgeben würde. Nun ist es aber leider so, dass genau diese, besonders stark verschlüsselten Nachrichten, von denen man glaubt, dass sie sicherer seien, als unverschlüsselte Nachrichten, immer interessanter für die Geheimdienste werden. In Kombination mit den Sonderrefugien, die diesen “Schutzorganen” von den Regierungen der einzelnen Länder erteilt wurden, ist dieser Umstand beängstigend und logisch zugleich: Wenn ich etwas zu verbergen habe, versuche ich es so gut es geht, zu verbergen – in diesem Fall zu verschlüsseln. Allerdings tue ich das auch, wenn ich als normaler Bürger eine sichere Kommunikation über die “neuen Medien” (die mittlerweile seit den 1990er-Jahren diesen Titel weg haben), wie das Internet, SMS, MMS oder Telefonate pflegen will. Wo wird die Grenze zwischen dem Verrat der Informationssicherheit im eigenen Land und dem Schutz vor potentiellen Angreifern gezogen? Wird jeder Bürger nun wie ein potentieller Tatverdächtiger behandelt oder werden die potentiellen Tatverdächtigen wie Durchschnitts-Bürger behandelt? Die Grenze ist nicht mehr klar und wird mit jeder neuen Enthüllung des Whistleblowers Snowden unklarer.

Ein nicht ganz neues, aber recht wenig verbreitetes Verschlüsselungsverfahren heißt PFS (Perfect Forward Secrecy) und greift die oben beschriebene Verschlüsselungsthematik auf. Im Zusammenhang mit der NSA-Affäre ist dies ein sehr interessantes Thema. Erschreckend ist, wie wenig Massenmedien (Social Networks, Mailprovider…) diese Technik erst einsetzen. Im Vergleich zum RSA-Verfahren wird der private Schlüssel nicht über die Internetleitung versandt, der zum Entschlüsseln notwendig ist, sondern per Diffie-Hellman-Verfahren ausgehandelt.

Zitat “Die Zeit”:

Obwohl PFS im Moment den besten Schutz vor Leitungsspionage darstellt, nutzen es weder Facebook noch Twitter, Yahoo, eBay oder PayPal. Einzig Google setzt auf PFS. Facebook immerhin kündigte vergangenen Monat an, dass man PFS ab Herbst unterstützen wolle.

|

ECDHE_ECDSA wird beim Aufruf von

Googlemail in Chrome für Windows verwendet. |

Leider ist die Verwendung von PFS sehr stark vom Browser und vom Betriebssystem abhängig. Unter Windows baut lediglich der Internet Explorer eine Verbindung zu Googlemail über die mittlerweile als unsicher deklarierte RSA-Verschlüsselungsmethode auf, Chrome, Firefox und Opera bedienen sich hier der besseren PFS-Variante.

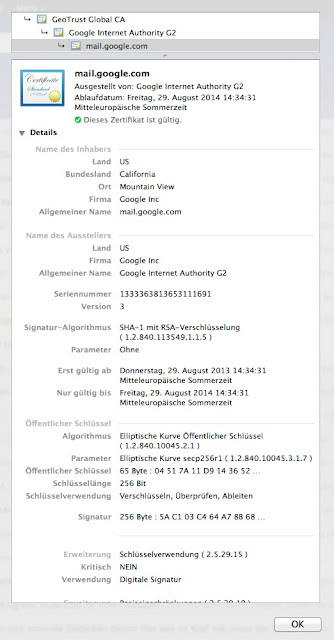

Unter Windows greifen nicht nur Chrome und Firefox (siehe Screenshot rechts des Textes), sondern sogar Safari die Informationen per PFS ab. Im Schlüsselaustausch bei Chrome (https://mail.google.com) wird das momentan als “sicher” geltende ECDHE_ECDSA verwendet.

|

Zugriff auf Googlemail vom Mac aus – nur

mit RSA-Verschlüsselung |

|

| Zertifikatsinformationen in Chrome (Mac) |

Auf Mac OS X 10.8 sieht das allerdings anders aus.

Keiner der Browser greift automatisch auf die PFS-Verschlüsselung zurück. Alle Verbindungen zu Google werden per RSA aufgebaut. Auf Linux-Basis greifen bisher nur Firefox und Chrome auf PFS zu.

Ob Dein Browser beim Verbindungsaufbau RSA oder PFS verwendet, erkennst Du an den Detail-informationen des Zertifikats in der Browserleiste beim Zertifikatssymbol (meist als “Sicher” beschrieben oder mit einem Schlüssel gekennzeichnet).

Laut Zeit online werden besonders deutsche Internetleitungen zumindest vom britischen Geheimdienst GCHQ stetig überwacht. Wem das nicht passt, der kann jetzt entweder nichts machen oder die Verschlüsselung erhöhen – um noch stärker in den Fokus zu rücken. Eine Zwickmühle, in der sich mittlerweile viele Sicherheitsbeauftragte wiederfinden dürften.

Laut eines Artikels von security-insider.de ist eines der größten Bestreben der NSA, die Unterwanderung von Security-Unternehmen durch eigene Mitarbeiter oder über gerichtliche Beschlüsse zur Unterstützung der Ermittlungsarbeiten durch Unternehmen der Marktwirtschaft, wie auch das Erlangen des Zugangs zu Daten aus Social Networks, wie Facebook, Google Plus, Twitter oder die Internet-Videotelefonie-Platform Skype.

Seit ca. zehn Jahren soll der Geheimdienst NSA mit Partnerdiensten, wie dem GCHQ bereits ein Geheimprogramm mit der Bezeichnung “Bullrun” betreiben, das unter Anderem das Design der Sicherheitsprodukte großer, namhafter Unternehmen mit Backdoors versehen soll, um der NSA jederzeit Zugriff auf Kundennetze zu verschaffen. Sehr fragwürdig, wenn man vermeintlich sein Unternehmen durch Firewalls, Proxyserver oder Ähnliches absichert und bereits vor dem Massenverkauf die Backdoors in den Produkten implementiert wurden. Die Kosten für dieses Projekt belaufen sich jährlich auf ca. 250 Mrd. USD, das Programm PRISM kostet jährlich ca. 20 Mrd. USD – also grade mal 8,00% des Projektes “Bullrun”. Kaum vorstellbar, was mit diesem Budget alles anzurichten ist!

Als Internetnutzer und Normalsterblicher würde ich mir von den Regierungen und auch den Geheimdiensten wesentlich mehr Transparenz wünschen – aber das wird vermutlich noch sehr lange dauern oder niemals eintreffen – denn Transparenz bedeutet gleichzeitig, Angriffsfläche (auf diplomatischer und militärischer Ebene) zu bieten, würde allerdings das Vertrauen vieler Bürger unterschiedlicher Nationen zurückerobern können – vorausgesetzt, es folgen keine noch brisanteren News.

Amüsant, aber mit Vorsicht zu genießen ist der Zufallsgenerator für Texte, den das Motherboard.tv-Team unter dem Namen “Hello NSA” online gestellt hat. Aus den Suchheuristiken der Geheimdienste werden zufällige Worte oder Phrasen gepickt und mit völlig alltäglichen Worten kombiniert. Es entstehen lustige Kombinationen, die keinerlei Zusammenhang haben, aber durchaus ernsthaftes Interesse der Geheimdienste auslösen können. Die Nutzung geschieht ausdrücklich auf eigenes Risiko. In diesem Blog informiere ich lediglich über die Website. Wer diesen Generator testen mag, kann das auch tun, ohne etwas in Social Networks (für die dieses Tool gedacht ist) zu posten. Amüsant ist es, was für abstruse Wortkombinationen zusammenkommen. Die Nutzung geschieht ausdrücklich auf eigene Gefahr.

– nugaxstruxi

Wenn Euch der Beitrag gefallen hat, empfehlt ihn weiter oder kommentiert den Artikel. Gesprächsstoff sollte genug da sein 🙂